Hands on: File System Forensics

2023-05-26

Hands on: File System Forensics

Contents

Scenario

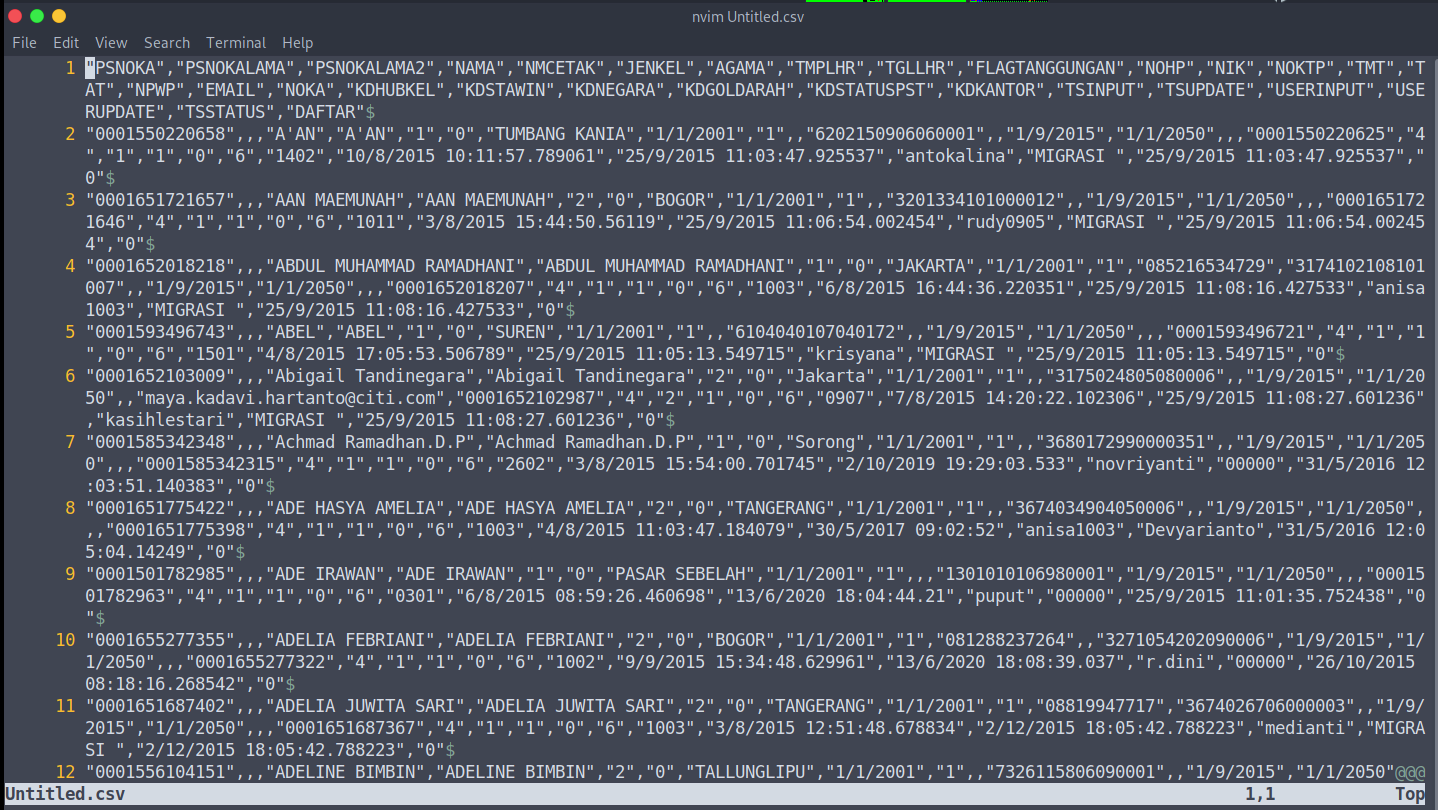

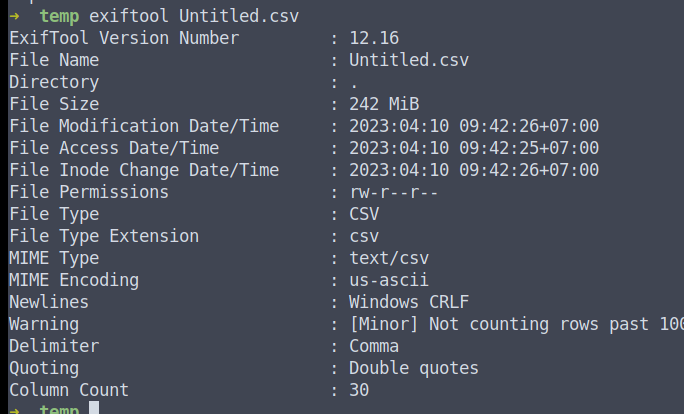

Seorang kriminal siber membeli data user tokopedia dari seorang hacker di sebuah forum. Kriminal tersebut menyimpan data tersebtu di dalam sebuah flashdisk. Setelah melakukan kejahatan, kriminal tersebut menghapsu data yang telah dibelinya untuk menghapus jejak digital.

Persiapan Environment

Barang Bukti

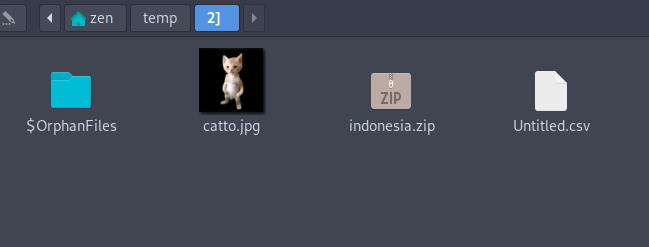

- Dibuat sebuah flashdisk virtual berukuran 1GB

qemu-img create -f raw fat32.img 1G

mkfs.fat -F 32 fat32.img

- Mount flashdisk virtual tersebut

- Copy data user tokopedia yang telah didapatkan dari hacker

- Unzip file tersebut

- Hapus file zip serta csv isi dari zip tersebut

Evidence Acquisition

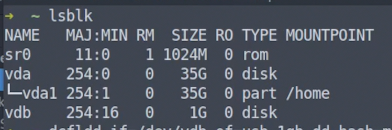

Cek lokasi flashdisk virtual tersebut

lsblk

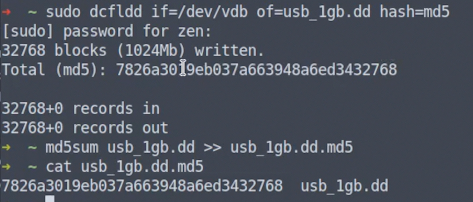

Evidence acquisition dapat dilakukan dengan menggunakan tool dd atau dcfldd

sudo dcfldd if=/dev/vdb of=usb_1gb.dd hash=md5

Cek image hash dan tulis ke dalam file

md5sum usb_1gb.dd > usb_1gb.dd.md5

File System Analysis

Display file system information

file -s usb_1gb.dd

img_stat usb_1gb.dd

mmls untuk melihat offset

mmmls usb_1gb.dd

Melihat informasi file system

sudo fsstat -o <offset> usb_1gb.dd

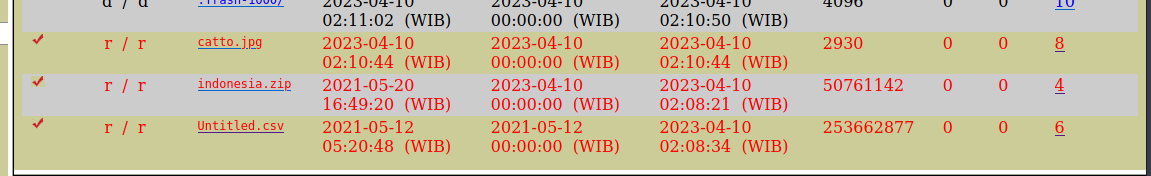

List file

sudo fls -o <offset> usb_1gb.dd

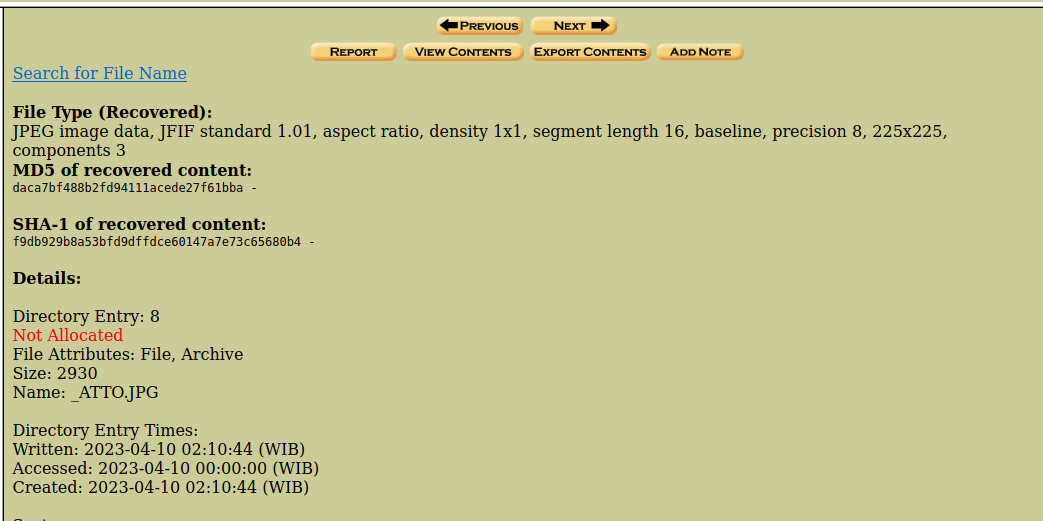

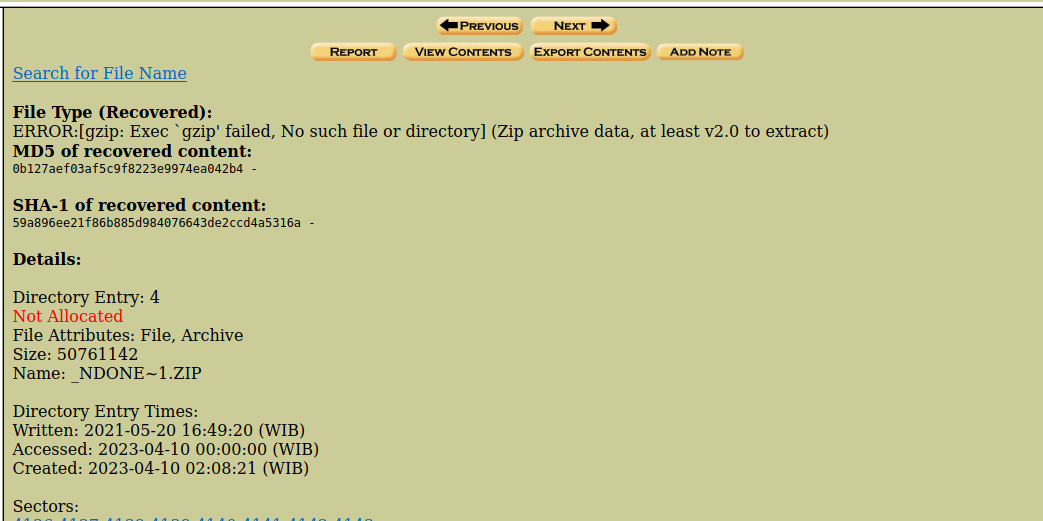

File Carving

sudo tsk_recover -i raw -e usb_1gb.dd -o output_dir

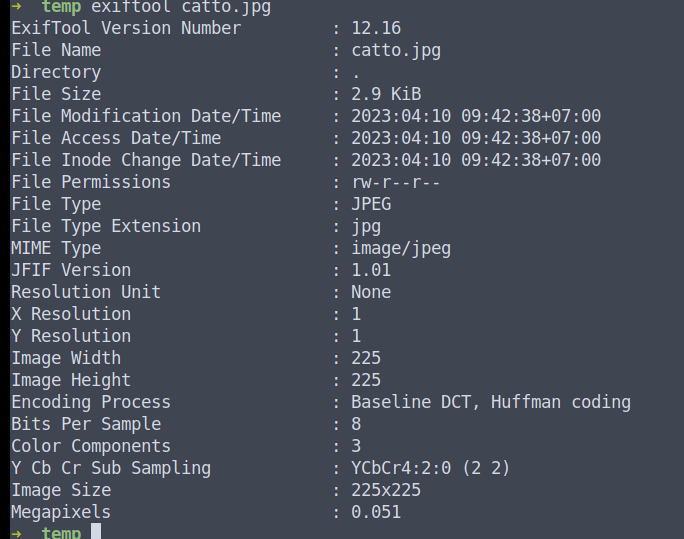

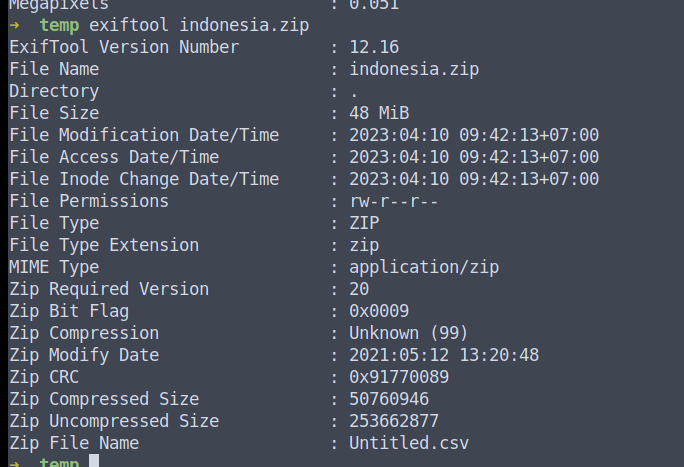

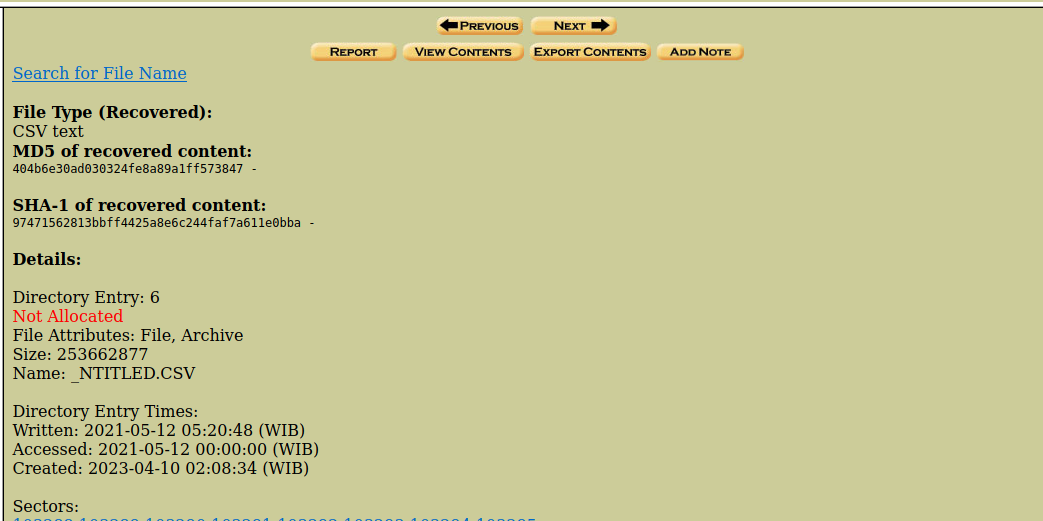

Metadata